WinXP安全漏洞系統(8)

WinXP安全漏洞系統8之DCOM RPC 接口中的緩沖區溢出漏洞

「漏洞描述」:遠程過程調用 (RPC)提供了一種進程間通信機制,通過該機制,在一臺計算機上運行的程序可以順暢地執行某個遠程系統上的代碼。RPC 中處理通過 TCP/IP消息交換的部分有一個漏洞,此問題是由錯誤地處理格式不正確的消息造成的。這種特定的漏洞影響分布式組件對象模型 (DCOM) 與 RPC 間的一個接口,此接口偵聽 TCP/IP 端口 135. 任何能135 端口發送 TCP 請求的用戶都能利用此漏洞,因為Windows的RPC 請求在默認情況下是打開的。要發動此類攻擊,黑客要向 RPC 服務發送一條格式不正確的消息,從而造成目標計算機受制于人,攻擊者可以在它上面執行任意代碼,能夠對服務器隨意執行操作,包括更改網頁、重新格式化硬盤或向本地管理員組添加新的用戶。 去年“沖擊波”蠕蟲及其變種病毒就是利用了該漏洞,病毒在TCP 135端口上掃描隨機的IP地址范圍,以便搜索容易攻擊的系統。它試圖使用DCOM RPC漏洞,通過開放的RPC端口傳播。

「解決辦法」:微軟為此發布了安全補丁,該補丁修改 DCOM了接口,使之能夠檢查向它傳遞的信息,這樣也就堵住了漏洞,防止感染“沖擊波”病毒。建議下載安裝該補丁(http://www.microsoft.com/china/technet/security/bulletin/MS03-026.asp)。如果不能安裝補丁,應該如下操作:

;1、在防火墻上封堵 135 端口。 135 端口用于啟動與遠程計算機的 RPC 連接。在防火墻上封堵 135 端口,可以幫助防火墻內的系統防范通過利用此漏洞進行的攻擊。

;2、Internet 連接防火墻。 使用 WinXP/2003 中的 Internet 連接防火墻,則默認情況下會阻止來自 Internet 的入站 RPC 通信信息。

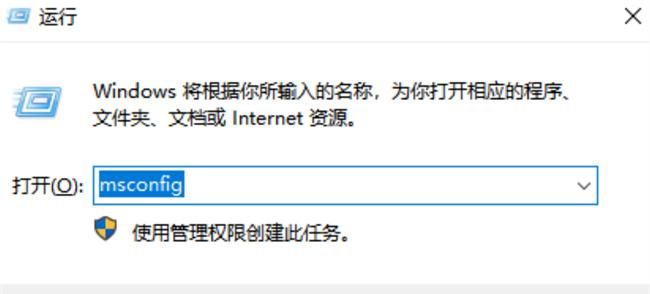

3、禁用DCOM如果你的機器是網絡的一部分,則該計算機上的 COM 對象將能夠通過 DCOM 網絡協議與另一臺計算機上的 COM 對象進行通信,你可以禁用自己機器上的 DCOM,幫助其防范此漏洞。

;十三、Windows Shell中未經檢查的緩沖區的漏洞(發布日期:2003-7-16)

「漏洞描述」:Windows Shell 負責提供 Windows 用戶界面的基本框架(例如Windows 桌面),幫助定義用戶的計算會話(包括組織文件和文件夾),以及提供啟動應用程序的方法等。Windows Shell使用的某項功能中存在一個未經檢查的緩沖區,它可以從某些文件夾中提取自定義屬性信息。黑客可以利用此缺陷發動攻擊,在你的系統上運行代碼,從而造成安全漏洞。成功利用該漏洞的攻擊者即可完全控制受影響的系統,包括安裝程序;查看、更改或刪除數據;或者創建擁有完全權限的新帳戶。 黑客通過下面的方法利用此漏洞:創建一個 desktop.ini 文件,在此文件包含一個惡意的自定義屬性,然后將此文件置于一個網絡共享位置,或通過 HTML 電子郵件發送此文件。如果你瀏覽了存儲此文件的共享文件夾,該漏洞就將被利用。另外,HTML電子郵件可能包含一些代碼,這些代碼可自動將用戶導航到一個包含有惡意文件的共享文件夾。一旦攻擊成功,將導致 Windows Shell 失敗,或者導致黑客的代碼在用戶機器的安全上下文中運行。

「解決辦法」:安裝了WinXP 和WinXP Service Pack 1的用戶立即到以下地址http://www.cert.org.cn/articles/hole/common/2004071421822.shtml下載補丁,然后進行更新,此補丁也將包含在 Windows XP Service Pack 2 中。

網公網安備

網公網安備